-

2011

(14)

- Februari(3)

-

Januari(11)

- Algoritma & Flowchart

- Membuat Piramid Bintang dg Pascal

- Menginstal Android di Ubuntu

- Tutorial CRLF

- CD Tutorial Linux Hacking Backtrack 4 Free

- Beberapa Tool-Tool Hacking di Linux

- Tutorial C++

- Basic linux command

- Menjebol password windows dengan linux ubuntu

- Install Office 2007 di Linux

- Mengembalikan grub Ubuntu

- 2010 (1)

- 2009 (70)

Blog Archive

-

▼

2011

(14)

-

▼

Januari

(11)

- Algoritma & Flowchart

- Membuat Piramid Bintang dg Pascal

- Menginstal Android di Ubuntu

- Tutorial CRLF

- CD Tutorial Linux Hacking Backtrack 4 Free

- Beberapa Tool-Tool Hacking di Linux

- Tutorial C++

- Basic linux command

- Menjebol password windows dengan linux ubuntu

- Install Office 2007 di Linux

- Mengembalikan grub Ubuntu

-

▼

Januari

(11)

Labels

- Anime Movie (15)

- Aplikasi dan Games Handphone (3)

- Book and Story (3)

- Hacking (9)

- Linux (10)

- News and tecnology (2)

- News Movie (14)

- PC Games and Software (21)

- Programming (3)

- Tips n Trik (3)

shoutbox

Algoritma & Flowchart

Algoritma & Flowchart

Belajar algorithma & flowchart sangat menyenangkan, bagi yang belum suka sama algorithma, mungkin setelah membaca artikel ini bisa mengerti tentang algorithma & flowchart

Belajar algorithma & flowchart sangat menyenangkan, bagi yang belum suka sama algorithma, mungkin setelah membaca artikel ini bisa mengerti tentang algorithma & flowchartDefinisi

Algoritma adalah urutan langkah-langkah logis penyeselaian masalah yang disusun secara sistematis dan logis. Kata logis merupakan kata kunci dalam algoritma. Langkah-langkah dalam algoritma harus dapat ditentukan bernilai benar atau salah.

Algoritma Dalam Kehidupan

Algoritma adalah jantung ilmu komputer atau informatika. Banyak cabang ilmu komputer yang diacu dalam terminologi algoritma. Namun algoritma juga digunakan dalam kehidupan sehari-hari, contohnya resep makanan. Di dalam resep makanan terdapat langkah-langkah yang merupakan algoritma. Selain itu masih banyak contoh algoritma yang lain.

Bahasa Pemrograman

Untuk melaksanakan suatu algoritma diperlukan suatu bahasa pemrograman, contoh bahasa pemrograman adalah : Pascal, C++, Basic, dll. Notasi algoritma dapat diterjemahkan kedalam bahasa pemrograman apapun, dengan kata lain notasi algoritma bersifat independen.

Flowchart

Suatu flowchart adalah suatu representasi secara diagram yang mengilustrasikan urutan dari operasi yang dilakukan untuk mendapatkan suatu hasil. Dengan kata lain, flowchart membantu kita untuk mengerti dan melihat bentuk algoritma dengan menampilkan algoritma dalam simbol-simbol gambar.

Dalam menggambar flowchart, digunakan simbol tertentu seperti gambar 1.1. Contoh berikut bisa digunakan untuk lebih mengerti perbedaan kegunaan simbol-simbol tersebut. Misal kita ingin mencari jumlah dari 2 buah bilangan, maka flowchart-nya adalah seperti gambar 1.2.

Contoh lain, misalkan kita ingin mengetahui apakah sebuah bilangan ganjil atau genap. Untuk itu kita harus membuat flowchart seperti ini gambar 1.3.

Pseudo Code

Pseudo Code adalah urutan baris algoritma seperti kode pemrograman dan tidak memiliki sintak yang baku. Pseudo Code lebih umum digunakan oleh programmer yang berpengalaman. Akan tetapi, flowchart lebih mudah dimengerti oleh programmer pemula, pseudo code sangat mudah diimplementasikan ke dalam kode program dibandingkan dengan flowchart. Kita bisa bebas menulis pseudo code selama itu mudah dimengerti bagi orang lain. Tetapi disarankan untuk menggunakan keyword yang umum digunakan seperti : if, then, else, while, do, repeat, for, dan lainnya. Dan ikuti gaya penulisan pemrograman seperti Pascal, C++, dll. Perhatikan kode dibawah ini :

- Mulai

- Masukkan sebuah angka

- Masukkan sebuah angka dan tampilkan

- Ambil angka yang sebelumnya dan tampilkan

- Selesai

Walaupun pseudo code diatas masih bisa dimengerti tetapi ada beberapa statemen yang ambigu. Dari baris kedua, kita tidak tahu kemana angka tersebut disimpan dan kita juga tidak tahu angka yang mana yang dimaksud untuk “angka yang sebelumnya”. Apakah angka yang pertama atau yang kedua. Pseudo Code diatas dapat dimodifikasi menjadi seperti berikut :

- Start

- Masukkan A

- Masukkan B, Tampilkan B

- Tampilkan A

- End

Pseudo Code diatas lebih baik dibandingkan sebelumnya. Kita bisa dengan jelas melihat dimana angka disimpan dan angka yang mana yang ditampilkan. Sekarang kita akan mengubah flowchart pada gambar 1.2

- Start

- Masukkan A dan B

- C = A + B

- Tampilkan C

- End

Membuat Piramid Bintang dg Pascal

Membuat Piramid Bintang dg Pascal

1 | program bintang_piramid; |

keluaran:

masukkan jumlah bintang terbawah : 9

*

***

*****

*******

*********

masukkan jumlah bintang terbawah : 8

**

****

******

********

saya membuatnya disertai dengan percabangan karena bila jumlah bintang terbawah yang dimasukkan genap maka yang paling atas juga akan genap dan jika yang dimasukkan ganjil maka yang paling atas juga akan ganjil

logika.

pertama masukkan jumlah bintang terbawah yang diinginkan contoh yang dimasukan adalah 8.

8 div 2 = 0 maka

baris yang yang ada pada piramid adalah setengah dari bintang yang dimasukkan kecuali bila bintang yang paling bawah adalah ganjil, maka tinggi atau barisnya adalah ½ alas+1,kerena bintang piramid berbentuk segitiga samakaki.

jadi pertama kita membuat perulangan untuk membuat baris dengan menggunakan perulangan for a :1 to (n div 2) do, karena saya menggunakan (n/2)tidak mau,jadi saya menggunakan n div 2 karena variabel n yang saya masukkan adalah integer. dan hasil n div 2 pasti integer.

setelah kita membuat perulangan untuk baris,selanjutnya kita membuat perulangan untuk baris kanan yang tidak terisi dan perulangan untuk bintang yang akan dimunculkan.

yaitu dengan cara begin for b: 1 to (n div 2)-a do write (‘ ‘);

for c: 1 to (a*2) do write (‘*’); writeln;

perulangan untuk baris, sebanyak (n div 2) yaitu 8 div 2 = 4. jadi akan ada 4 perulangan untuk baris

Perulangan untuk baris yang pertama adalah.

n =8

a =1

=(n div 2)-a

=(8 div 2)-1

= 4-1

= 3

b =1 to (n div 2)-a = 1 to 3 do write (‘ ‘)

jadi tampil sepasi 3x atau sepasi tigakali,setelah itu

c= 1 to (1*2)=1 to 2 do write (‘*’)

jadi disampingnya 3 sepasi tadi terdapat dua bitang berjejeran,yang berarti puncak dari piramid tersebut adalah dua bintang. setelah itu program membaca writeln yang berarti ganti baris.

perulangan untuk baris ke2 adalah .

n =8

a =2

= (n div 2)-a

= (8 div 2)-2

= 4-2

= 2

b =1 to (n div 2)-a = 1 to 2 do write (‘ ‘)

jadi tampil sepasi 2x, setelah itu

c = 1 to (2*2)= 1 to 4 do write (‘*’)

jadi disamping 2 sepasi terdapat 4 bintang berjejeran,setelah itu program membaca writeln yang berarti ganti baris.

perulangan untuk baris ke3 adalah.

n =8

a =3

= (n div 2)-a

= (8 div 2)-3

= 4-3

= 1

b =1 to (n div 2)-a = 1 to 1 do write (‘ ‘) jadi tampil sepasi 1x, setelah itu

c = 1 to (3*2)= 1 to 6 do write (‘*’)

jadi disamping 1 sepasi terdapat 6 bintang berjejeran,setelah itu program membaca writeln yang berarti ganti baris.

perulangan untuk baris ke4 adalah.

n =8

a =3

= (n div 2)-a

= (8 div 2)-4

= 4-4

= 0

b =1 to (n div 2)-a = 1 to 0 do write (‘ ‘)

jadi tidak ada sepasi, setelah itu

c = 1 to (4*2)= 1 to 8 do write (‘*’)

jadi terdapat 8 bintang berjejeran,setelah itu program membaca writeln yang berarti ganti baris.

karena dalam perulangan cuma sampai (n div 2) atau 4, jadi perulangan akan berhenti dan didapatkan tampilan seperti ini

**

****

******

********

yang ganjilpun sama logikanya. tinggal memasukkan angka didalam variabel-variabel yang sudah saya buat. Silahkan dicoba sendiri untuk pembuktian jumlah bintang ganjil.

Demikian program piramid yang saya buat. mungkin masih ada cara lain, tapi ini program yang saya logika sendiri. dan saya tunggu saran dan kritiknya di @mail. saipul_bahrie@yahoo.co.id

sumber : latihan soal Algoritma dan Pemrograman penerbit Andi.

Menginstal Android di Ubuntu

Menginstal Android di Ubuntu

Android sudah mulai menampakkan taringnya di ranah pasar smartphone. Sejak diluncurkan pada bulan Oktober 2008, sampai akhir tahun 2010, pangsa pasar yang dikuasai oleh operating system ini dalah sebesar 44%. Selain rilis dalam bentuk operating system, Android juga mempunyai Software Development Kit yang bisa digunakan untuk mengembangkan aplikasi untuk android . Berikut ini adalah tutorial bagi anda yang ingin menguji android di sistem operasi Ubuntu.

Android sudah mulai menampakkan taringnya di ranah pasar smartphone. Sejak diluncurkan pada bulan Oktober 2008, sampai akhir tahun 2010, pangsa pasar yang dikuasai oleh operating system ini dalah sebesar 44%. Selain rilis dalam bentuk operating system, Android juga mempunyai Software Development Kit yang bisa digunakan untuk mengembangkan aplikasi untuk android . Berikut ini adalah tutorial bagi anda yang ingin menguji android di sistem operasi Ubuntu.

- Download SDK Android untuk Linux di alamat www.developer.android.com.

- Install program yang dibutuhkan lewat Synaptic.

- Klik System | Administration | Synaptic Package Manager

- Cari paket dengan nama openjdk-6-jre, kemudian double klik.

- Klik tombol Apply untuk menginstall paket tersebut.

- Ekstrak SDK Android yang sudah anda download.

- Masuk ke folder yang sudah di ekstrak tadi, kemudian masuk ke folder tools. Jalankan file android dengan cara mendoubleklik. Akan muncul window baru, kemudian klik tombol Run.

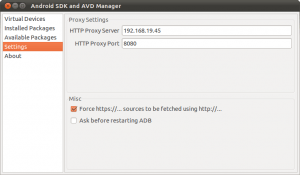

- Akan keluar window Android SDK dan AVD Manager.

- Klik tab Setting dan isi checklist pilihan “Force https://….”kemudian klik Save & Apply.

- Kemudian silahkan pindah ke tab Installed Packages, klik tombol Update All. Window update akan muncul. Klik Install Accepted.

- Tunggu sementara paket-paket yang dibutuhkan akan didownload dan diinstall.

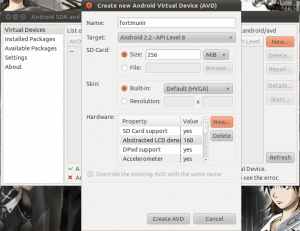

- Sekarang saatnya membuat virtual devices. Pindah ke tab Virtual Dervices dan klik tombol New.

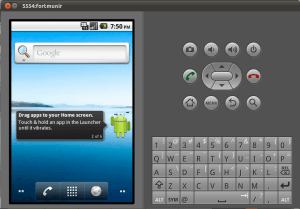

- Setelah beberapa detik, kemudian akan muncul Android anda.

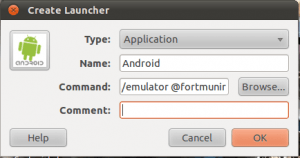

- Agar mudah mengakses Android tersebut, kita bisa membuat launcher di desktop.

- Klik kanan desktop kemudian pilih Create Launcher

- Isi nama dengan Android, kemudian di kolom command isi dengan:

/home/$usernameAnda/android-sdk-linux_x86/tools/emulator @fortmunir

Tutorial CRLF

Tutorial CRLF

atau biasa juga di sebut sebagai HTTP response splitting

yaitu serangan web yang memanipulasi sanatization php code yg memang sengaja

di injeksi ama user.

biasanya si attacker memanfaatkan kelemahan aplikasi web untuk melakukan

berbagai macam serangan kek XSS,cross user defacement,bahkan positionin cache web klien.

MEKANISME CRLF INJECTION

CRLF (CARRIAGE RETURN and LINE FEED) menggunakan kedua karakter khusus yang mewakili

End Of Line (EOL) sebagai penanda untuk protokol internet,tapi kagak terbatas

pada MIME (e-mail,NNTP (newsgroup) dan yang lebih penting HTTP.

CONTOH SERANGAN :

misalkan kita mengelola site yang ada bug CRLF si attacker ini bakal ngirim email

ke salah satu site admin kita yang berisi link CRLF-crafted,link ini seh

http://www.surabayahackerlink.org/news.php?page =% 0D% 0aContent-Type: text / html% 0D% 0aHTTP/1.1 200% OK 0D% 0aContent-Type: text / html% 0D% 0A% 0D % 0a% 3EHACKED 3CSOMEONE%% 3E% content 3C/html

tampaknya baek-baek ajah,tapi pas kita klik dan ke--redirect

ke site kita link nya

bakal nampil kek gini :

[code]http://surabayahackerlink:2082/frontend/x3/index.html?post_login =% 0D% 0aContent-Type: text / html% 0D% 0aHTTP/1.1 200% OK 0D% 0aContent-Type: text / html% 0D% 0A% 0D % 0a% 3EHACKED 3CSOMEONE%% 3E% content 3C/html![[Image: contoh.jpg]](http://i786.photobucket.com/albums/yy144/chempreng/contoh.jpg)

HACKED SOMEONE

serangan ini seh cuma munculin kata-kata pada mesin korbang

tapi bahaynya adalah bahwa server kita menghasilkan kode HTML,sehingga

si attacker bakal lebih gampan inject html code ke browser web kita

akibatnya serangan ini bisa menyebabkan poisoning of cache pada web client,cookie,XSS

entah perusakan permanen ato sementara pada halaman web kita [ hoyoh,lagi-lagi kita

]

]bahkan pencurian informasi pada database!!!

balik ke link tsb,misal kita melihat yang ini :

http://www.surabayahackerlink.org/news.php?page =% 0D% 0aContent-Type: text / html% 0D% 0aHTTP/1.1 200% OK 0D% 0aContent-Type: text / html% 0D% 0A% 0D % 0a% 3EHACKED 3CSOMEONE%% 3E% content 3C/htmlmungkin beberapa pars code

Quote:"event 0a% pattern% oD"pattern ini adalah setara dengan pengiriman request http crlf dan merupakan

alasan mengapa kita sebut teknik ini sebuah CRLF injection [ tuh,kan

kita lagi-kita lagi,lagi-lagi kita]

kita lagi-kita lagi,lagi-lagi kita]PENCEGAHAN :

sebenrnya seh,cara pencegahannya tuh gampang-gampang susah,gk beda kl kita ngupil pake jari

telunjuk kaki kiri

cuma membersihkan URL yg mengarah ke halaman web di situs kita yang

cuma membersihkan URL yg mengarah ke halaman web di situs kita yangberisi kode server return line.pentest wat cari bug ini sangat susah (menurut ane)

karena aplikasi web yang paling banyak digunakan saat ini adalah

sisi-server redirect.sehingga lokasi kerentanan ini tidak selalu jelas.

[*tapi jangan salah buktinya forum ane yg ane pentest juga kena bug ini :( ]

serangan dan vulnerabilitas laennya,bisa digunakan memeriksa kekuatan password

pada halaman otentikasi dan secara otomatis audit shopping cart,form,dynamic content dan

applikasi web laennya.

PATCH :

walopun serem,tapi patchnya kagak sesulit ngupil

pake jari telunjuk kaki kiri,VULNERABILITAS CRLF sangat mudah untuk patch.

Contoh kode berikut mengasumsikan input yang setting ke

$['input']_POST

if (eregi('n',['input']$_POST)); // ini memeriksa untuk karakter baris baru pada variabel POST

{// Start if ..

die ("CRLF Attack Terdeteksi"); // program keluar jika CRLF ditemukan dalam variabel

} // End if ..ane dapetin bug ini karena pake w3af.

credit schumbag devilzc0de

CD Tutorial Linux Hacking Backtrack 4 Free

CD Tutorial Linux Hacking Backtrack 4 Free

CD Tutorial Linux Hacking Backtrack 4 Free

Oleh-oleh hacking tahun 2010 adalah Video Tutorial Hacking dengan Linux Backtrack 4. Video tutorial ini dapat anda download secara cuma-cuma. Memiliki size yang cukup membuat bandwith anda kembang-kempis, lumayan besar yakni 6.32 GB. Bagi anda yang memiliki bandwith lumayan cepat ketika mendownloadnya bisa di tinggal untuk pergi membeli cemilan, ke warteg, atau bisa di tinggal tidur siang, ataupun sambil mengopi. Namun bagi anda yang memiliki bandwith yang sempit, proses downloadnya bisa anda tinggal pergi liburan selama 1 bulan atau lebih. :D. Apa yang di bahas dalam Video Tutorial Hacking ini ??

Oleh-oleh hacking tahun 2010 adalah Video Tutorial Hacking dengan Linux Backtrack 4. Video tutorial ini dapat anda download secara cuma-cuma. Memiliki size yang cukup membuat bandwith anda kembang-kempis, lumayan besar yakni 6.32 GB. Bagi anda yang memiliki bandwith lumayan cepat ketika mendownloadnya bisa di tinggal untuk pergi membeli cemilan, ke warteg, atau bisa di tinggal tidur siang, ataupun sambil mengopi. Namun bagi anda yang memiliki bandwith yang sempit, proses downloadnya bisa anda tinggal pergi liburan selama 1 bulan atau lebih. :D. Apa yang di bahas dalam Video Tutorial Hacking ini ??

Episode 1 – Network Hacking – Arp Poisoning

Episode 2 – Wireless Hacking – Cracking WEP

Episode 3 – Wireless Hacking – DeAuth

Episode 5 – Lock Picking – Bump Key

Episode 6 – Phone Phreaking – Beige Box

Episode 7 – Phone Phreaking/Network Hacking – Sniffing VOIP

Episode 8 – Lock Picking – DIY Padlock Shims

Episode 9 – Lock Picking – Mult-Disc Combo Locks

Episode 10 – Hacking Basics – MD5

Episode 11 – Website Hacking – Sql Injection

Episode 12 – Hacking Basics – Backtrack

Episode 13 – Website Hacking – XSS

Episode 14 – Staying Secure – SSH Tunnel

Episode 15 – Modding – Xbox Softmod

Episode 16 – Wireless Hacking – Cracking WPA

Episode 17 – Triple Boot – Windows, Backtrack, & Ubuntu

Episode 18 – Local Password Cracking

Episode 19 – Lock Picking Basics

Episode 20 – Ettercap

Episode 21 – XSS Tunnel

Episode 22 – Playstation 2 Softmod

Episode 23 – Cracking WEP Update

Episode 24 – Bypass Hotspot’s Access Controls

Underground – Install Backtrack 3 on USB

Underground – CSRF(Cross Site Request Forgery)

Underground – Alternate Data Streams

Underground – Local File Inclusion

Underground – Windows Privilege Escalation

Underground – Bluetooth Hacking

Underground – VMWare

Underground – Fix Google Mail Enumerator

Underground – Home Made Lock Picks

Underground – Downfalls of Anti-Virus Software Part 2

Underground – Downfalls of Anti-Virus Software

Underground – Evilgrade

Underground – Trojan Basics

Underground – Manipulating Windows User Accounts

Underground – Combine Files

Underground – Password Phishing

Underground – Windows SMB Relay Exploit

Underground – Application Patching

Underground – Metasploit Autopwn

Underground – Email Spoofing

Underground – Introduction

Extracting Database Information from Information_Schema

FPGA MD5 Cracker

Arduino ARP Cop

Email Injection

Ping of Death

DNS Spoofing with Virtual Hosts

Bypass Cisco Clean Access & Cisco NAC Appliance

Dual Boot – Windows & Backtrack

Sql Injection Challenge How-to

How to use Intel Pro/Wireless 3945ABG in Backtrack 2

Local Privilege Escalation Vulnerability in Cisco VPN Client

Silahkan download di sini ...

http://hotfile.com/dl/25115438/d19f10f/bt.DVD.part01.rar.html

http://hotfile.com/dl/25115968/18fa8e5/bt.DVD.part02.rar.html

http://hotfile.com/dl/25116314/b963c46/bt.DVD.part03.rar.html

http://hotfile.com/dl/25116591/fab11bb/bt.DVD.part04.rar.html

http://hotfile.com/dl/25116915/2882182/bt.DVD.part05.rar.html

http://hotfile.com/dl/25117144/6f25cef/bt.DVD.part06.rar.html

http://hotfile.com/dl/25117442/205cd46/bt.DVD.part07.rar.html

http://hotfile.com/dl/25117654/12cb72b/bt.DVD.part08.rar.html

http://hotfile.com/dl/25117920/2b12f8b/bt.DVD.part09.rar.html

http://hotfile.com/dl/25118192/276ee91/bt.DVD.part10.rar.html

http://hotfile.com/dl/25118474/0a1c516/bt.DVD.part11.rar.html

http://hotfile.com/dl/25118886/dac42cc/bt.DVD.part12.rar.html

http://hotfile.com/dl/25119320/9a494df/bt.DVD.part13.rar.html

http://hotfile.com/dl/25124466/f426200/bt.DVD.part14.rar.html

http://hotfile.com/dl/25125403/c4bd091/bt.DVD.part15.rar.html

http://hotfile.com/dl/25126157/7c34a43/bt.DVD.part16.rar.html

http://hotfile.com/dl/25126892/6b2b305/bt.DVD.part17.rar.html

http://hotfile.com/dl/25127791/d516701/bt.DVD.part18.rar.html

http://hotfile.com/dl/25128566/e155665/bt.DVD.part19.rar.html

http://hotfile.com/dl/25129145/24ea2b2/bt.DVD.part20.rar.html

http://hotfile.com/dl/25129668/ce706b8/bt.DVD.part21.rar.html

http://hotfile.com/dl/25130322/08fa8bb/bt.DVD.part22.rar.html

http://hotfile.com/dl/25130962/8c4d9a7/bt.DVD.part23.rar.html

http://hotfile.com/dl/25131616/28a9ef2/bt.DVD.part24.rar.html

http://hotfile.com/dl/25132156/c3fb6cc/bt.DVD.part25.rar.html

http://hotfile.com/dl/25132903/d6d8232/bt.DVD.part26.rar.html

http://hotfile.com/dl/25133491/8dd5f2c/bt.DVD.part27.rar.html

http://hotfile.com/dl/25134062/365b929/bt.DVD.part28.rar.html

http://hotfile.com/dl/25134551/d52aa9a/bt.DVD.part29.rar.html

http://hotfile.com/dl/25135308/3aa5284/bt.DVD.part30.rar.html

http://hotfile.com/dl/25135898/135bc05/bt.DVD.part31.rar.html

http://hotfile.com/dl/25136466/9f68bbc/bt.DVD.part32.rar.html

http://hotfile.com/dl/25136722/1492995/bt.DVD.part33.rar.html

[source]

Beberapa Tool-Tool Hacking di Linux

Beberapa Tool-Tool Hacking di Linux

Penulis: mywisdom

tgl: 7 Februari 2010

Ada pepatah mengatakan bahwa jika tak kenal maka tak sayang, maka kali ini kita akan coba mengenal tentang beberapa tool hacking yang umum dipakai di linux.

Jika Anda tidak kenal siapa saya maka Anda tidak akan bisa sayang saya. hehehe . Ok, langsung saja kita mulai.

Yang diperlukan dalam artikel kali ini:

1. OS Linux (sebaiknya backtrack 2 atau 3 atau 4) atau trustix secure linux.

2. Sebungkus rokok

3. Camilan (kacang, kue, coklat, pop mie, dll)

4. Segelas kopi atau susu.

Kalau semua udah siap, mari kita langsung mulai !!!

Nmap

Nmap merupakan salah satu port scanner yang terkenal di linux, berguna melihat port-port target kita yang terbuka.

Berikut ini adalah beberapa teknik-teknik scan dengan nmap :

- Syn scan (untuk penjelasan syn silahkan cari artikel tentang three way handsake: syn, ack dan fin)

Metode scan ini mengirimkan paket syn dengan harapan target mengirimkan ack, mari kita lihat sample penggunaan:

nmap -sS 127.0.0.1- Mengecek OS dengan nmap

Contoh penggunaan:

nmap -O 127.0.0.1- Ping scan

Scanning ini akan mengirimkan icmp echo request ke target

Contoh penggunaan:

nmap -sP 127.0.0.1- UDP Scan

Untuk scanning port udp di target:

nmap -sU 127.0.0.1Contoh demo scanning dengan info traceroute,daemon fingerprinting,os guessing dan cek jumlah lompatan hop (-A):

![[Image: net1.jpg]](http://www.fams-online.com/images/net1.jpg)

Tcpdump

Nah ini dia salah satu sniffer terkenal di linux Untuk memantau aktivitas paket di jaringan.

Untuk menginstall tcpdump:

sudo apt-get install tcpdumptcpdumpSebelum mulai melakukan sniffing, kita lihat dulu network interface yang bisa kita capture dengan: tcpdump -D

contoh:

bt ~ # tcpdump -D

1.eth0

2.any (Pseudo-device that captures on all interfaces)

3.lo

bt ~ #Ok mari kita langsung aja praktek dengan mengcapture paket 2 via interface eth0.

Sebelum mulai tcpdump kita coba dulu bind port dan listen dengan netcat untuk contoh, misal kita buka port 3333:

bt lampp # nc -l -p 3335 -vv

listening on [any] 3335 ...Selanjutnya kita coba jalankan tcpdump untuk capture lalu lintas di port 3335 secara lokal (loopback address dengan interface lo):

tcpdump -vv -x -X -s 1500 -i lo 'port 3335'Ok, selanjutnya untuk eksperimen kita coba koneksi ke localhost di port 3339:

bt network # telnet localhost 3335

Trying 127.0.0.1...

Connected to localhost.

Escape character is '^]'.ketikkan string misalnya: hacked by mywisdom

Ok mari kita lihat plain text : "hacked by mywisdom" tadi tercapture via tcpdump :

![[Image: net3.jpg]](http://www.fams-online.com/images/net3.jpg)

bt ~ # tcpdump -vv -x -X -s 1500 -i lo 'port 3335'

tcpdump: listening on lo, link-type EN10MB (Ethernet), capture size 1500 bytes

23:32:27.414840 IP (tos 0x0, ttl 64, id 62383, offset 0, flags [DF], proto TCP (6), length 71) localhost.3335 > localhost.55714: P, cksum 0xfe3b (incorrect (-> 0xa241), 628168326:628168345(19) ack 622312675 win 1024

0x0000: 4500 0047 f3af 4000 4006 48ff 7f00 0001 E..G..@.@.H.....

0x0010: 7f00 0001 0d07 d9a2 2571 1686 2517 bce3 ........%q..%...

0x0020: 8018 0400 fe3b 0000 0101 080a 0024 21cc .....;.......$!.

0x0030: 0024 0f46 6861 636b 6564 2062 7920 6d79 .$.Fhacked.by.my

0x0040: 7769 7364 6f6d 0a wisdom.

23:32:27.414860 IP (tos 0x10, ttl 64, id 22880, offset 0, flags [DF], proto TCP (6), length 52) localhost.55714 > localhost.3335: ., cksum 0x2c2b (correct), 1:1(0) ack 19 win 1025

0x0000: 4510 0034 5960 4000 4006 e351 7f00 0001 E..4Y`@.@..Q....

0x0010: 7f00 0001 d9a2 0d07 2517 bce3 2571 1699 ........%...%q..

0x0020: 8010 0401 2c2b 0000 0101 080a 0024 21cc ....,+.......$!.

0x0030: 0024 21cc .$!.Snort

Snort merupakan salah satu tool white hat hacker yang cukup terkenal. Snort(mengendus) ini apa ya? hmmm ok singkatnya gini: snort adalah suatu open source IDS (Intrusion Detection System) dengan beberapa fungsi: paket sniffer dan log, dan juga sbg mode IPS (intrusion prevention system)

Bisa digunakan memantau lalu lintas jaringan, mendeteksi penyusupan ke sistem dan mendeteksi adanya serangan DOS maupun DDOS.

Menginstal snort dan menghubungkan ke mysqld:

sudo apt-get install snort-mysqlSelanjutnya kita anggap anda sudah membuat rule untuk snort di mana elf binary snort ada di /usr/local/bin, Selanjutnya ke /etc/ lalu modifikasi file: rc.local

Dan jalankan snort pada program start up misal perintah snort:

/usr/local/bin/snort -c /etc/snort/snort.conf -i eth0 -g snort -DdeUntuk memantau lalu lintas jaringan di interface eth0 dimana rulenya kita gunakan file: /etc/snort/snort.conf

Ettercap

Suatu tool untuk sniffing alias intip mengintip bagi para penggemar teknik "Man in the middle attack".

Ok kita akan pakai yang cli aja yah.

ettercap -h

ettercap NG-0.7.3 copyright 2001-2004 ALoR & NaGA

Usage: ettercap [OPTIONS] [TARGET1] [TARGET2]

TARGET is in the format MAC/IPs/PORTs (see the man for further detail)

Sniffing and Attack options:

-M, --mitm perform a mitm attack

-o, --only-mitm don't sniff, only perform the mitm attack

-B, --bridge use bridged sniff (needs 2 ifaces)

-p, --nopromisc do not put the iface in promisc mode

-u, --unoffensive do not forward packets

-r, --read read data from pcapfile

-f, --pcapfilter set the pcap filter

-R, --reversed use reversed TARGET matching

-t, --proto sniff only this proto (default is all)

User Interface Type:

-T, --text use text only GUI

-q, --quiet do not display packet contents

-s, --script issue these commands to the GUI

-C, --curses use curses GUI

-G, --gtk use GTK+ GUI

-D, --daemon daemonize ettercap (no GUI)

Logging options:

-w, --write write sniffed data to pcapfile

-L, --log log all the traffic to this

-l, --log-info log only passive infos to this

-m, --log-msg log all the messages to this

-c, --compress use gzip compression on log files

Visualization options:

-d, --dns resolves ip addresses into hostnames

-V, --visual set the visualization format

-e, --regex visualize only packets matching this regex

-E, --ext-headers print extended header for every pck

-Q, --superquiet do not display user and password

General options:

-i, --iface use this network interface

-I, --iflist show all the network interfaces

-n, --netmask force this on iface

-P, --plugin launch this

-F, --filter load the filter (content filter)

-z, --silent do not perform the initial ARP scan

-j, --load-hosts load the hosts list from

-k, --save-hosts save the hosts list to

-W, --wep-key use this wep key to decrypt wifi packets

-a, --config use the alterative config file

Standard options:

-U, --update updates the databases from ettercap website

-v, --version prints the version and exit

-h, --help this help screen Ok misal kita tes untuk memantau jaringan kita:

ettercap -T-DNS Poisoning dengan ettercap:

Contoh penggunaan:

ettercap -TQM arp:remote -P dns_spoof- Plugin Remote Browser

digunakan untuk melihat aktivitas pengaksesan web target yang 1 subnet:

ettercap -T -Q -M arp:remote -i eth0 /target_ip/ /gateway_ip/ -P remote_browsercontoh untuk melihat ip-ip subnet dengan nmap:

nmap -sS 111.94.8.*Contoh tampilan penggunaan ettercap via command line interface:

![[Image: net5.jpg]](http://www.fams-online.com/images/net5.jpg)

John the ripper

Untuk mendownload john the ripper silahkan kunjungi web ini:

http://www.openwall.com/johnIni dia tool lama favorit kita semua untuk cracking password.

Cara gampang makenya:

john file_passwordNikto

Merupakan open source web vulnerability scanner yang bisa didownload secara gratis yang dibuat dengan bahasa pemrograman perl.

Untuk menggunakan nikto (ke direktori di mana Anda menaruh skrip nikto.pl, misal di: /pentest/web/nikto):

bt nikto # pwd

/pentest/web/nikto

bt nikto # ./nikto.pl

---------------------------------------------------------------------------

- Nikto 2.02/2.03 - cirt.net

+ ERROR: No host specified

-Cgidirs+ scan these CGI dirs: 'none', 'all', or values like "/cgi/ /cgi-a/"

-dbcheck check database and other key files for syntax errors (cannot be abbreviated)

-evasion+ ids evasion technique

-Format+ save file (-o) format

-host+ target host

-Help Extended help information

-id+ host authentication to use, format is userid:password

-mutate+ Guess additional file names

-output+ write output to this file

-port+ port to use (default 80)

-Display+ turn on/off display outputs

-ssl force ssl mode on port

-Single Single request mode

-timeout+ timeout (default 2 seconds)

-Tuning+ scan tuning

-update update databases and plugins from cirt.net (cannot be abbreviated)

-Version print plugin and database versions

-vhost+ virtual host (for Host header)

+ requires a valuePerintah yang biasa saya pakai untuk scan target:

./nikto.pl -host target_web_anda.comMisal kita scan v4-team.com:

bt nikto # ./nikto.pl -host v4-team.com

---------------------------------------------------------------------------

- Nikto 2.02/2.03 - cirt.net

+ Target IP: 67.222.154.99

+ Target Hostname: v4-team.com

+ Target Port: 80

+ Start Time: 2010-02-09 1:31:01

---------------------------------------------------------------------------

+ Server: gwsHydra

Hydra ini fungsinya mirip dengan program dengan nama brutus di microsoft windows

Ok, kali ini kita tes GUI nya untuk dictionary attack ftp secara lokal,

silahkan diset seperti gambar di bawah ini (jangan lupa aktifkan daemon ftp Anda untuk mendukung uji coba kali ini)

![[Image: net8.jpg]](http://www.fams-online.com/images/net8.jpg)

Lalu kita klik tab "Passwords":

Misal target username adalah: "mywisdom"

Lalu kita centang Password list karena kita akan menggunakan word list yang sudah kita siapkan, misal dalam

eksperimen kali ini kita pakai file password yang sudah kita siapkan di direktori /root

![[Image: net9.jpg]](http://www.fams-online.com/images/net9.jpg)

Ok selanjutnya kita klik tab Start dan kita klik tombol Start di kiri bawah dan hasilnya bisa kita lihat:

![[Image: net10.jpg]](http://www.fams-online.com/images/net10.jpg)

W3AF

http://sourceforge.net/projects/w3af/

W3af ini merupakan framework untuk audit web aplikasi (pentest) dengan aneka plugin. Berikut ini adalah plugin yang bisa kita pakai untuk penetrasi suatu web

LDAPi Find LDAP injection bugs.

+ blindSqli Find blind SQL injection vulnerabilities.

buffOverflow Find buffer overflow vulnerabilities.

dav Tries to upload a file using HTTP PUT method.

+ fileUpload Uploads a file and then searches for the file inside all known directories

.

formatString Find format string vulnerabilities.

+ frontpage Tries to upload a file using frontpage extensions (author.dll).

+ generic Find all kind of bugs without using a fixed database of errors.

globalRedirect Find scripts that redirect the browser to any site.

htaccessMethods Find misconfigurations in the "" configuration of Apache.

localFileInclude Find local file inclusion vulnerabilities.

mxInjection Find MX injection vulnerabilities.

osCommanding Find OS Commanding vulnerabilities.

phishingVector Find phishing vectors.

preg_replace Find unsafe usage of PHPs preg_replace.

+ remoteFileInclude Find remote file inclusion vulnerabilities.

responseSplitting Find response splitting vulnerabilities.

sqli Find SQL injection bugs.

ssi Find server side inclusion vulnerabilities.

sslCertificate Check the SSL certificate validity( if https is being used ).

unSSL Find out if secure content can also be fetched using http.

xpath Find XPATH injection vulnerabilities.

xsrf Find the easiest to exploit xsrf vulnerabilities.

+ xss Find cross site scripting vulnerabilities.

xst Verify Cross Site Tracing vulnerabilities. Untuk masuk ke konsole w3af silahkan ke direktori tempat anda taruh elf binary w3af Anda. misal di

/pentest/web/w3af

ketikkan :

./w3afContoh:

bt w3af # pwd

/pentest/web/w3af

bt w3af # w3af

w3af>>> help

The following commands are available:

help You are here. help [command] prints more specific help.

http-settings Configure the URL opener.

misc-settings Configure w3af misc settings.

plugins Enable, disable and configure plugins.

profiles List and start scan profiles.

start Start site analysis.

exploit Exploit a vulnerability.

tools Enter the tools section.

target Set the target URL.

version Show the w3af version.

exit Exit w3af.

w3af>>>Misal kita mao audit saja dengan menggunakan semua plugin di atas:

w3af>>> plugins

w3af/plugins>>>audit allnext ketikkan back:

w3af/plugins>>> back

w3af>>>Lalu kita set target kita, ketikkan target:

w3af>>> target

w3af/target>>>Misal kita set target url http://jasakom.com

w3af/target>>> set target http://jasakom.com

w3af/target>>> backUntuk mulai kita ketik start:

w3af/target>>> set target http://jasakom.com

w3af/target>>> back

w3af>>> start

Auto-enabling plugin: grep.collectCookies

Auto-enabling plugin: grep.httpAuthDetect

Auto-enabling plugin: discovery.allowedMethods

Auto-enabling plugin: discovery.serverHeader

The Server header for this HTTP server is: Apache/2.2.4 (Ubuntu) mod_fastcgi/2.4.2

x-powered-by header for this HTTP server is: PHP/5.2.3-1ubuntu6.4

The methods: COPY, GET, HEAD, LOCK, MOVE, OPTIONS, POST, PROPFIND, PROPPATCH, TRACE, UNLOCK

are enabled on the following URLs:

- http://jasakom.com

- http://jasakom.com/

Found 4 URLs and 4 different points of injection.

The list of URLs is:

- http://jasakom.com

- http://jasakom.com/login.php?s=d6514d349395c77080b8c60a4a5afe85&do=login

- http://jasakom.com/search.php?do=process

- http://jasakom.com/profile.php?do=dismissnotice

The list of fuzzable requests is:So here we go:

![[Image: net11.jpg]](http://www.fams-online.com/images/net11.jpg)

Vanish, wzap,zap, zap2, logzap2,uzapper

Merupakan tool-tool yang berguna untuk covering track. Ok kita tes dulu vanish (http://217.125.24.22/vanish.c)

Misal kita lihat dulu user2 apa saja yang ada di dalam sistem kita dengan mengetik: who

bt network # who

root tty1 Feb 8 01:15

root pts/0 Feb 8 01:16 (:0.0)

root pts/1 Feb 8 01:19 (:0.0)

root pts/2 Feb 8 01:22 (:0.0)

root pts/3 Feb 8 01:27 (:0.0)

root pts/4 Feb 8 01:28 (:0.0)

root pts/5 Feb 8 02:02 (:0.0)

bt network #Ok coba kita pakai vanish:

bt bd # ./vanish root localhost localhost

utmp target processed.

wtmp target processed.

lastlog target processed.

Processing /var/log/messages DONE.

Processing /var/log/secure DONE.

Processing /var/log/xferlog DONE.

Processing /var/log/maillog DONE.

Processing /var/log/warn Couldn't open /var/log/warn

Processing /var/log/mail Couldn't open /var/log/mail

Processing /var/log/httpd.access_log Couldn't open /var/log/httpd.access_log

Processing /var/log/httpd.error_log Couldn't open /var/log/httpd.error_log

mv: cannot stat `warn.hm': No such file or directory

mv: cannot stat `mail.hm': No such file or directory

mv: cannot stat `httpda.hm': No such file or directory

mv: cannot stat `httpde.hm': No such file or directory

V_A_N_I_S_H_E_D_!

Your tracks have been removed

Exiting programm !!Lalu kita tes lagi apakah masih keliatan user root yang ada di sistem:

bt bd # who

bt bd #ok bukan sulap bukan sihir, sim salabim abra kadabra, user root hilang dari penampakan di sistem

![[Image: net12.jpg]](http://www.fams-online.com/images/net12.jpg)

Dsniff

Dsniff merupakan paket sniffer yang cukup terkenal di linux.Klo gak salah ada juga yang buat di windows.

Ok untuk mulai dsniff coba kita lihat dulu opsinya, ketik ini: dsniff -h

bt nikto # dsniff -h

Version: 2.4

Usage: dsniff [-cdmn] [-i interface] [-s snaplen] [-f services]

[-t trigger[,...]] [-r|-w savefile] [expression]

bt nikto #Fast Track

Merupakan suatu framework untuk penetrasi website yang dibuat dengan bahasa pemrograman python.

Beberapa fitur di dalam fast track:

- SQL injector

- SQL Bruter (biasa digunakan untuk brute force akun SA di mssql server)

- MS DOS Remote shell payload

- Exploit2:

1.HP Openview Network Node Manager CGI Buffer Overflow

2.IBM Tivoli Storage Manager Express CAD Service Buffer Overflow

3.HP Openview NNM 7.5.1 OVAS.EXE Pre Authentication SEH Overflow

- Metasploit auto pawn

Ok kali ini kita akan gunakan fitur web based dari fast track, ke direktori fast-track.py anda lalu ketikkan:

./fast-track.py -g![[Image: net13.jpg]](http://www.fams-online.com/images/net13.jpg)

Selanjutnya buka browser Anda dan ketikkan:

http://127.0.0.1:44444Metasploit Framework

Metasploit merupakan framework yang berisi aneka exploit dan payload.

bt framework3 # ls

README external/ lib/ msfcli* msfelfscan* msfmachscan* msfpescan* msfweb* tools/

data/ framework3@ load.gif msfconsole* msfencode* msfopcode* msfrpc* plugins/

documentation/ karma.rc modules/ msfd* msfgui* msfpayload* msfrpcd* scripts/

bt framework3 #di mana kita bisa menggunakan dalam aneka modus, yaitu mode konsole, web based, cli dan gui.

Untuk kali ini kita tes mode konsole, ketikkan:

./msfconsolebt framework3 # ./msfconsole

## ### ## ##

## ## #### ###### #### ##### ##### ## #### ######

####### ## ## ## ## ## ## ## ## ## ## ### ##

####### ###### ## ##### #### ## ## ## ## ## ## ##

## # ## ## ## ## ## ## ##### ## ## ## ## ##

## ## #### ### ##### ##### ## #### #### #### ###

##

=[ msf v3.3-dev

+ -- --=[ 294 exploits - 124 payloads

+ -- --=[ 17 encoders - 6 nops

=[ 58 aux

msf >Untuk melihat apa saja perintah di konsole ini ketik help:

msf > help

Core Commands

=============

Command Description

------- -----------

? Help menu

back Move back from the current context

banner Display an awesome metasploit banner

cd Change the current working directory

connect Communicate with a host

exit Exit the console

help Help menu

info Displays information about one or more module

irb Drop into irb scripting mode

jobs Displays and manages jobs

load Load a framework plugin

loadpath Searches for and loads modules from a path

quit Exit the console

resource Run the commands stored in a file

route Route traffic through a session

save Saves the active datastores

search Searches module names and descriptions

sessions Dump session listings and display information about sessions

set Sets a variable to a value

setg Sets a global variable to a value

show Displays modules of a given type, or all modules

sleep Do nothing for the specified number of seconds

unload Unload a framework plugin

unset Unsets one or more variables

unsetg Unsets one or more global variables

use Selects a module by name

version Show the console library version number

msf >contoh penggunaan auxiliary:

msf > use auxiliary/spoof/dns/bailiwicked_host

msf auxiliary(bailiwicked_host) >Sulley Fuzzing Framework

Merupakan suatu framework untuk fuzzing aplikasi (bisa daemon). Sulley bisa anda download dari http://www.fuzzing.org

Tool ini akan membantu anda melakukan fuzzing selain fuzzing manual.

Tutorial C++

Tutorial C++

Bab I – II :

C/C++ introduction, OOP (object oriented programming), C++ compiler, Hello Worlds…, main(), statements, header file, clearing the screen, writing comments. [download]

Bab III :

C++ basic elements: identifier, data types, variable declaration, const, assignment. [download]

Bab IV-V :

Operator, statement, input, output [download]

Bab VI :

Control statements: IF, S W I T C H, FOR, WHILE, DO WHILE [download]

Bab VII-VIII :

Functions, String [download]

Bab IX-X :

Array, Struktur [download]

Bab XI :

Materi: Operasi File [download]

Bab XII :

Class [download]

credit by whitehat@devilzc0de.org

Basic linux command

Basic linux command

bagi yang sudah om maenan linux di lewatin ajah yaks ;) .

Berikut merupakan perintah-perintah konsole dasar untuk melihat, mengeksekusi, dan memanipulasi file/directory di Linux :

ls

untuk menampilkan isi dari sebuah direktori seperti perintah dirdi DOS. Anda dapat menggunakan beberapa option yang disediakan untuk mengatur tampilannya di layar. Bila Anda menjalankan perintah ini tanpa option maka akan ditampilkan seluruh file nonhidden(file tanpa awalan tanda titik) secara alfabet dan secara melebar mengisi kolom layar.

dir

sama juga dengan ls, yaitu untuk menampilkan file dalam suatu directory.

cd /

adalah perintah untuk masuk ke dalam suatu directory. Perintah ini sama dengan yang biasa kita pakai di DOS.

misalnya : cd /home/byroe

Artinya : masuk ke dalam folder “home” yang berada di bawah user “byroe”

1. Perintah diatas juga dapat diketikan :

cd /home (Enter)

cd byroe

2. Perintah untuk keluar dari directory yang sedang aktif :

cd\ ; (Enter)

mkdir

adalah perintah untuk membuat directory, dan sama dengan md di DOS.

1. membuat folder dalam suatu directory yang sedang aktif.

Misalnya : mkdir data

Artinya : Membuat folder yang bernama “data” yang disimpan pada directory yang sedang aktif.

2. membuat folder pada directory untuk user lain.

Misalnya : jika ingin membuat folder yang bernama “data” di bawah user lain, misalnya saja nama

user-nya “byroe”, maka perintahnya akan berbeda.

kita masuk dulu ke directory “home” yang berada di bawah user “byroe” dengan perintah :

cd /home

cd byroe (Enter)

ketik : sudo mkdir data

jika dimintai pasword : masukan password yang dipakai login.

cp

adalah perintah untuk meng-copy.

1. Meng-copy file :

cp –copy (1)

/home/byroe/Latihan (2)

/linux.odt (3)

/home/byroe/data/ (4)

Keterangan :

1. — copy : adalah perintah untuk meng-copy file.

2. menyatakan directory tempat file berada.

3. merupakan nama file yang akan di copy.

4. tempat directory tempat meletakan file yang di-copy.

2. Meng-copy folder beserta file-nya :

cp -r (1)

/home/byroe/Latihan (2)

/home/byroe/data/ (3)

Keterangan :

1. -r : adalah perintah untuk meng-copy folder beserta file-nya.

2. menyatakan directory folder yang akan di copy.

3. menyatakan directory untuk meletakan folder di copy.

mv

Untuk memindahkan file dari satu lokasi ke lokasi yang lain. Bila argumen yang kedua berupa sebuah direktori maka mv akan memindahkan file ke direktory tersebut. Bila kedua argumen berupa file maka nama file pertama akan menimpa file kedua. Selain memindahkan, perintah ini juga dapat digunakan untuk me-rename.

1. memindahkan file:

mv /home/byroe/Latihan

1 2

/per_cobaan.odt /home/byroe/data/

3 4

Keterangan :

1. mv : adalah perintah untuk memindahkan file.

2. menyatakan directory tempat file berada.

3. merupakan nama file yang akan dipindahkan.

4. tempat /directory tempat meletakan file yang dipindahkan.

2. me-rename file :

mv /home/byroe/Latihan

1 2

/percobaan.odt

3

/home/byroe/Latihan

4

/per_cobaan.odt

5

Keterangan :

1. mv : adalah perintah untuk me-rename file.

2. menyatakan directory tempat file berada.

3. nama file yang akan di-rename

4. tempat directory tempat meletakan file yang di-rename.

5. nama file yang baru.

rm

Untuk menghapus file dan secara default rm tidak menghapus direktory. Gunakan secara hati-hati perintah ini terutama dengan option -r yang secara rekursif dapat mengapus seluruh file.

Misalnya:

rm /home/byroe/data/percobaan.odt

Keterangan : Hapus file “percobaan.odt”, yang terletak dalam directory “data” yang dimiliki oleh user “byroe”.

rmdir

menghapus suatu directory. Dengan catatan gunakan perintah ini, jika anda sudah yakin kalau directory dalam keadaan “empty”.

Menghapus directory pada user yang sedang aktif.

misalnya : User yang aktif adalah “byroe”.

Perintahnya :

rmdir /home/byroe/data/per_cobaan/

Keterangan : untuk menghapus folder “per_cobaan” dimana folder dalam keadaan kosong.

Gunakan perintah ini, jika directory dalam keadaan berisi.

Perintahnya :

rm -r /home/aan/data/percobaan/

Keterangan :

-r : untuk menghapus folder “percobaan” beserta dengan isinya.

3. menghapus directory pada user lain, melalui user yang sedang aktif. Gunakan perintah ini, jika anda sudah yakin kalau directory dalam keadaan “empt”.

misalnya : folder yang dihapus berada dalam user byroe.

Perintahnya :

cd /home/byroe (Untuk masuk ke user byroe setelah itu tekan enter).

sudo rmdir [nama_folder]

chmod

Digunakan untuk menambah dan mengurangi ijin pemakai untuk mengakses file atau direktory. Anda dapat menggunakan sistem numeric coding atau sistem letter coding. Ada tiga jenis permission/perijinan yang dapat dirubah yaitu r untuk read, w untuk write dan x untuk execute.

Numeric Coding

Permission untuk user, group dan other ditentukan dengan menggunakan kombinasi angka-angka.

Misalnya : chmod 777 /home/byroe/Latihan/file.odt

Keterangan :

chmod 777

Adalah untuk mmberi ijin baca, tulis, dan eksekusi untuk owner, group, dan other untuk “file.odt”.

Letter Coding

Digunakan untuk memberi permission kepada masing-masing u (user), g (group), o (other) dan a (all) dengan hanya memberi tanda plus (+) untuk menambah ijin dan tanda minus (-) untuk mencabut ijin.

Misalnya : chmod ug+rx file.odt

Keterangan :

Chmod ug+rx

Adalah memberikan ijin baca dan eksekusi file “file.odt” kepada owner dan group.

chown

Digunakan mengganti owner dari suatu file atau directory.

Misalnya :

sudo chown root:root /home/byroe/Latihan/file.odt

1 2 3 4 5

Keterangan :

1. sudo : untuk perintah masuk sebagai root.

2. chown : untuk mengubah kepemilikan

3. root : menyatakan user.

4. root : menyatakan group.

5. direktory yang menyatakan letak file “file.odt”.

passwd

Digunakan untuk mengganti password root. Anda akan selalu diminta mengisikan password lama dan selanjutnya akan diminta mengisikan password baru sebanyak dua kali.

su -

Untuk login sementara sebagai user lain. Bila user ID tidak disertakan maka komputer menganggap Anda ingin login sementara sebagai super user atau root. Bila Anda bukan root dan user lain itu memiliki password maka anda harus memasukkan passwordnya dengan benar. Tapi bila Anda adalah root maka Anda dapat login sebagai user lain tanpa perlu mengetahui password user tersebut.

Locate

untuk mencari path file atau directory.

Misalnya :

locate ‘Command di linux.odt’

1 2

Keterangan :

1. locate: merupakan perintah.

2. merupakan nama file yang dicari.

pwd

Untuk mengetahui posisi directory yang sedang aktif

ps aux

untuk melihat proses-proses yang sedang berjalan.

kill

Untuk mematikan proses yang sedang berjalan.

Misalnya : kill 5511

Keterangan : Adalah untuk mematikan proses yang ke 5511

df

Untuk mengetahui informasi tentang media penyimpanan.

tar -xzvf

untuk mengekstrak file dalam format *.tar atau *.tar.gz

Misalnya :

tar -xzvf /media/sda5/Software\

1 2

/data/xampp-linux-1.6.4.tar.gz -C /opt/

3

Keterangan :

1. nama media tempat file yang diekstrak

2. nama file yg akan diektrak

3. tempat file diletakan, setelah di ekstrak.

tar -xjvf

Untuk mengekstrak file dalam format *.bz2

start

Adalah perintah untuk menjalankan servis.

Misalnya : sudo /opt/lampp/lampp start

Keterangan : Adalah perintah untuk menjalankan service dari xampp.

stop

Adalah perintah untuk menghentikan servis.

Misalnya : sudo /opt/lampp/lampp stop

Keterangan : Adalah perintah untuk menghentikan service dari xampp.

Meng-archieve file ke format : tar, tar.bz2, tar.gz

Archieve *.tar :

~/Latihan di Linux $ tar -cjf byroe.tar.bz2 byroe.odt

1 2 3 4

Keterangan :

1. Folder tempat data yang di-archive disimpan

2. Perintah untuk meng-archive ke dalam format (.tar.bz2)

3. Nama file baru yang di-archive, beserta formatnya

4. Nama file yang yang akan di-archive

Arcieve *.tar.bz2 :

~/coba_archive$ tar -cjf coba.tar.bz2 test/

1 2 3 4

Keterangan :

1. Folder tempat data yang di-archive disimpan

2. Perintah untuk meng-archive ke dalam format (.tar.bz2)

3. Nama file baru yang di-archive, beserta formatnya

4. Nama folder yang yang akan di-archive

Archieve *.tar.gz :

~/coba_archive$ tar -cf coba.tar test/

1 2 3 4

Keterangan :

1. Folder tempat data yang di-archive disimpan

2. Perintah untuk meng-archive ke dalam format (.tar)

3. Nama file baru yang di-archive, beserta formatnya

4. Nama folder yang yang akan di-archive. (berlaku juga untuk file)

man

Untuk menampilkan manual page atau teks yang menjelaskan secara detail bagaimana cara penggunaan sebuah perintah. Perintah ini berguna sekali bila sewaktu-waktu Anda lupa atau tidak mengetahui fungsi dan cara menggunakan sebuah perintah.

Shutdown

Perintah ini untuk mematikan sistem. Pada beberapa sistem anda bisa menghentikan komputer dengan perintah shutdown -h now dan merestart sistem dengan perintah shutdown -r now atau dengan kombinasi tombol Ctr-Alt-Del.

tail

Untuk menampilkan 10 baris terakhir dari suatu file. Default baris yang ditampilkan adalah 10 tapi Anda bisa menentukan sendiri berapa baris yang ingin ditampilkan.

Perintahnya : tail [jumlah baris] [file file ….]

talk

Untuk mengadakan percakapan melalui terminal. Input dari terminal Anda akan disalin di terminal user lain, begitu sebaliknya.

mount

Perintah ini akan me-mount filesystem ke suatu direktori atau mount-point yang telah ditentukan. Hanya superuser yang bisa menjalankan perintah ini.

Misalnya :

mount -t ntfs /dev/sda1 /media/Data

Atau

mount -t fat32 /dev/sda2 /media/System

Keterangan :

Ntfs / Fat32 : menyatakan format hardisk

/dev/sda2/media/nama_media: menyatakan nama direktory atau mount-point-nya .

umount

Adalah kebalikan dari perintah mount, yaitu untuk meng-unmount filesystem dari mount-pointnya. Setelah perintah ini dijalankan direktory yang menjadi mount-point tidak lagi bisa digunakan. Penulisannya hampir sama dengan mount, yaitu tinggal mengganti kata mount dengan umount.

who

Untuk menampilkan siapa saja yang sedang login. Perintah ini akan menampilkan informasi mengenai login name, jenis terminal, waktu login dan remote hostname untuk setiap user yang saat itu sedang login.

alias

Digunakan untuk memberi nama lain dari sebuah perintah.

Misalnya : alias dir = ls

Keterangan :

Digunakan apabila ingin perintah ls dapat juga dijalankandengan mengetikkan perintah dir.

Unalias

Adalah kebalikan dari perintah alias, dimana perintah ini akan membatalkan sebuah alias.

source : byroe

greetz to : dj_kangkung

Menjebol password windows dengan linux ubuntu

Menjebol password windows dengan linux ubuntu

Tips & Trik - Apa yang Anda lakukan jika suatu ketika lupa dengan passord Windows yang Anda miliki? Atau jika Anda seorang admin pada sebuah perusahan, lalu ada salah seorang karyawan yang iseng mengubah passwordnya meski Anda telah menetukan password bagi masing-masing karyawan?. Memilih jalan untuk menginstall ulang Windows tentu bukan pilihan yang bijaksana sebab itu akan membuang banyak waktu dan tenaga.

Berikut ini adalah cara menjebol (mereset) password Windows dengan menggunakan Ubuntu 10.04. Teknik ini bisa anda gunakan pada versi Windows XP dan atau Windows yang lebih baru.

Langkah Pertama, silahkan boot komputer dengan Ubuntu Live CD. Aturlah BIOS agar memilih CD/DVD drive sebagai media boot pertama kali, lalu masukkanlah CD Ubuntu 10.04 dan tunggulah hingga sistem selesai diload.

Langkah Kedua, pastikan komputer yang anda gunakan telah terhubung dengan internet lalu jalankan terminal melalui Application — Accessories — Terminal.

Setelah jendela terminal ditampilkan ketiklah perintah berikut ini lalu tekan enter;

sudo apt-get update

Maukkan password Anda jika diminta, proses update paket list akan segera dilakukan, tunggulah hingga selesai.

Tutup jendela terminal, lanjutkan ke langkah berikutnya...

Langkah Ketiga, menginstal paket chntpw. Silahkan jalankan aplikasi Synaptic Package Manager. Setelah program dijalankan, ketik "chntpw" pada kotak pencarian lalu tekan enter... Setelah paket chntpw ditemukan, klik kanan pada paket tersebut lalu pilih menu "Mark for Installation"

Setelah chntpw ditandai, klik tombol "Apply" untuk memulai proses installasi...

Synaptic akan memeriksa dependensi dan paket lain yang dibutuhkan, pada jendela konfirmasi yang ditapilkan, pilih tombol "Apply" untuk melanjutkan proses berikutnya.

Proses download dan installasi paket akan segera dijalankan...

Setelah installasi selesai di laksanakan, klik tombol "Close" untuk mengakhiri proses.

Langkah Keempat, mount partisi hardisk Windows melalui Places - pilih media tempat installasi Windows berada.

Catatan: Jika dengan cara ini hardisk tak dapat dimount secara langsung, silahkan ikuti langkah yang di ditampilkan oleh sistem.

Pada jendela Nautilus yang telah dibuka, lihat dan catat header/title yang ditampilkan untuk media yang baru saja anda mounting... lihat gambar di bawah ini untuk lebih jelasnya...

Disana nampak title sebagai berikut "2A8CA0178C9FDC1F" kode ini akan berbeda pada tiap komputer, catat kode media pada komputer anda sebab ini akan dibutuhkan pada langkah berikutnya...

Langkah Kelima, menjalankan aplikasi chntpw, bukalah aplikasi terminal lalu ketik

cd /media/[kode media anda]/Windows/System32/config tempat hardisk Anda dimount, contoh...

cd /media/2A8CA0178C9FDC1F/Windows/System32/config lalu tekan enter...

Setelah Anda berada pada direktori yang dimaksud, silahkan ketik perintah berikut ini;

sudo chntpw -l SAM lalu tekan enter...

chntpw akan segera dijalankan lalu pada layar akan ditampilkan informasi seperti pada contoh ini...

Silahkan amati...

/* SAM policy limits:

Failed logins before lockout is: 0

Minimum password length : 0

Password history count : 0

| RID -|———- Username ————| Admin?|- Lock? –|

| 01f4 | Administrator | ADMIN| dis/lock|

| 01f5 | Guest | | dis/lock|

| 03e8 | Lab_Virtual | ADMIN| |

Pada komputer yang saya gunakan untuk uji coba, nampak dua user yaitu Administrator yang berstatus dis/lock dan Lab_Virtual. Disini saya akan mencontohkan cara meng clear password untuk user Lab_Virtual sehingga natinya user tersebut dapat login ke Windows tanpa membutuhkan password... Ketik perintah berikut lalu tekan enter;

chntpw -u Lab_virtual SAM sesuiakan dengan user pada komputer Anda...

Pada terminal akan ditampilak informasi seperti ini...

/- – - – User Edit Menu:

1 – Clear (blank) user password

2 – Edit (set new) user password (careful with this on XP or Vista)

3 – Promote user (make user an administrator)

(4 – Unlock and enable user account) [seems locked already]

q – Quit editing user, back to user select

Inilah instruksi yang bisa anda gunakan;

Ketik 1 untul melakukan Clear password, ketik 2 untuk mengganti password, ketik 3 untuk meningkatkan status user biasa menjadi admin, ketik 4 untuk meng-unlock jika user yang anda pilih berstatus dis/lock, dalam contoh ini user Administrator berstatus dis/lock, sehingga untuk bisa memilih opsi 1 atau 2 anda perlu menjalankan opsi ke 4 dahulu untuk meng-unlock user Administrator tersebut.

Saya memilih opsi 1 untuk meng-clear password pada user Lab_Virtual. Ketik 1 lalu tekan enter...

Ketik "y" untuk menyetujui konfirmasi "Write hive files" lalu tekan enter. Nah sekarang sudah bisa masuk kedalam sistem Windows anda tanpa memerlukan password lagi. Tutup jendela terminal lalu reboot komputer Anda untuk segera menikmati hasil usaha menjebol password Windows ini.

Ketik "y" untuk menyetujui konfirmasi "Write hive files" lalu tekan enter. Nah sekarang sudah bisa masuk kedalam sistem Windows anda tanpa memerlukan password lagi. Tutup jendela terminal lalu reboot komputer Anda untuk segera menikmati hasil usaha menjebol password Windows ini.Catatan: Anda tidak harus menggunakan Live CD Ubuntu untuk melakukan langkah ini jika anda telah memiliki sistem Ubuntu terinstall pada komputer. Cukup lepas hardisk yang berisi installasi Windows, lalu pasanglah pada komputer yang anda gunakan untuk mereset.

[source]

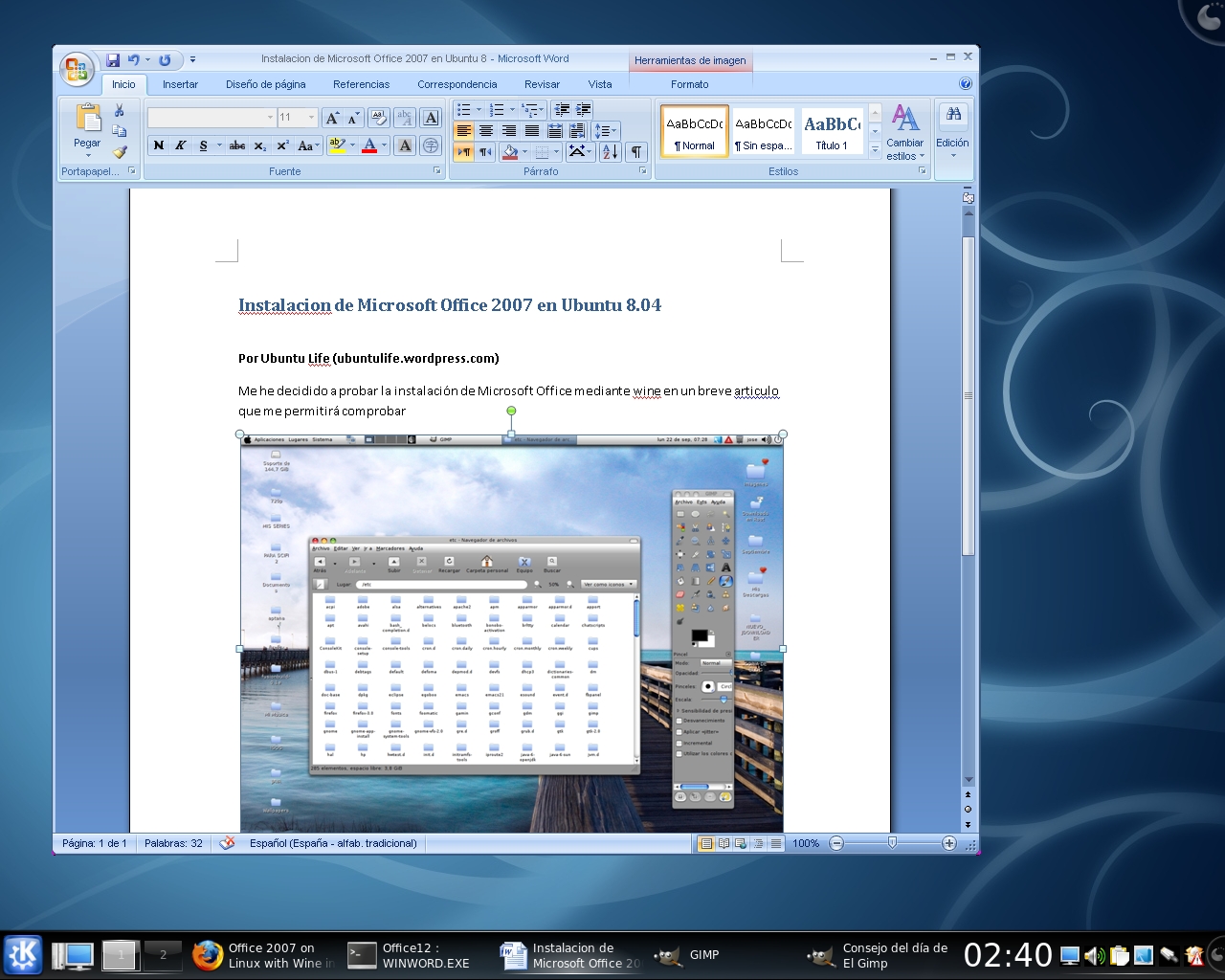

Install Office 2007 di Linux

Install Office 2007 di Linux

Caranya:

1. Install wine

$ sudo apt-get install wine2. Ubah konfigurasi wine

$ winecfgLalu pada tab Applications, ubah Windows version ke Vista.

3. Download winetricks, lalu..

$ sh winetricks msxml3 dotnet20 gdiplus riched20 riched30 vcrun2005sp14. Hack rpcrt4.dll

- Rename ~/.wine/drive_c/windows/system32/rpcrt4.dll menjadi rpcrt4.bak

- Download rpcrt4.dll, letakkan di folder system32 tersebut.

- Buka winecfg. Pada tab Libraries, masukkan rpcrt4.dll pada field New override for library. OK

$ wine /path/to/office2007installer/setup.exe6. Kembalikan rpcrt4.dll

- Hapus rpcrt4.dll di folder system32

- Rename rpcrt4.bak ke rpcrt4.dll

- Buka winecfg. Pada tab Libraries, hapus rpcrt4 yang tadi di-override. Pada tab Applications, kembalikan Windows version ke XP.

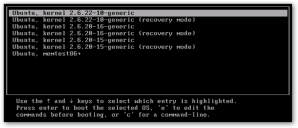

Mengembalikan grub Ubuntu

Mengembalikan grub Ubuntu

Sebagian pengguna linux pastinya ada yang pernah mengalami kehilangan tampilan grub yang disebabkan karena beberapa faktor, salah satunya karena setelah install sistem operasi windows. Berikut tutorial tentang cara pengembalian grub yang tiba-tiba hilang:

Pastikan partisi linux yang mau direcoveri masih ada (belum dihapus ataupun belum diformat)

- Boot ubuntu live cd Ubuntu

- Mount root direcotry ubuntu (lalu akan ter-mount, misalnya di /media/disk)

- Buka terminal dan jalankan perintah

$sudo grub-install –-root-directory=/media/disk /dev/sda

Tunggu sebentar dan proses recovery grub berlangsung.

- Selesai

- Reboot komputer

Jangan lupa setelah masuk ke sistem ubuntu, update grub (karena mungkin akan ada perubahan dalam grub itu sendiri).

- Buka terminal, dan jalankan perintah:

$sudo update-grub